一、背景

NImplant.exe 一款后渗透测试工具,属于其 Beacon 植入程序的一种,主要用于在目标系统中建立持久化控制,实现对目标主机的远程管理与渗透测试。在功能上,它能够通过命令行或图形界面接收并执行攻击者的指令,完成文件操作、进程管理、网络信息收集等远程控制任务;通过修改注册表、服务启动项等方式实现持久化驻留,确保目标系统重启后仍能保持连接;还能作为跳板机,横向移动至目标网络中的其他主机,扩展渗透范围,并获取目标系统的敏感信息,如密码哈希、文件内容等,回传至攻击者控制的服务器。

他的优点十分明显:采用无文件落地技术,可加载到内存中运行,极大减少被传统杀毒软件检测到的概率,且通信流量经过加密处理,还支持模拟正常网络流量,难以被防火墙或入侵检测系统识别,隐蔽性极强。在功能上,其支持插件扩展,可使用 PowerShell 脚本、自定义命令模块等,灵活适配不同渗透场景,同时具备丰富的内置功能,涵盖端口扫描、键盘记录、屏幕截图、权限提升等。此外,它与 Cobalt Strike 主控端深度集成,攻击者能通过图形化界面直观管理多个植入节点,实现批量操作,且支持多种通信方式,能适应复杂网络环境,部分版本还可支持 Linux、macOS 等系统,具备跨平台兼容性。

然而,NImplant.exe 也存在诸多缺点。在使用环境上,它在启用 Windows Defender Application Guard 或严格的内存保护机制的系统中运行受限,对低权限用户账户的功能也有限,需配合提权操作才能完全发挥作用。随着安全技术的发展,部分杀毒软件已能通过行为分析或内存特征检测到其活动,网络层异常流量模式也可能触发安全设备告警,导致其被检测的风险增加。并且,初次使用时需手动配置监听端口、通信协议、加密密钥等参数,对新手不够友好,一旦通信服务器被封禁或 IP 暴露,整个植入程序就会失效 。

因此我们希望通过aipy能开发一个windows沙箱工具对文件进行直接的分析。

二、过程

提示词:帮我写一个沙箱工具,在windows10中,分析桌面上的nimplant.exe,包括他的进程行为、网络连接信息、文件控制信息等,尤其是网络部分,做传输层级别的监控,包括他可能发送的tcp连接请求以及具体指向的ip或域名,如果可以,也请做程序运行的沙箱截图。

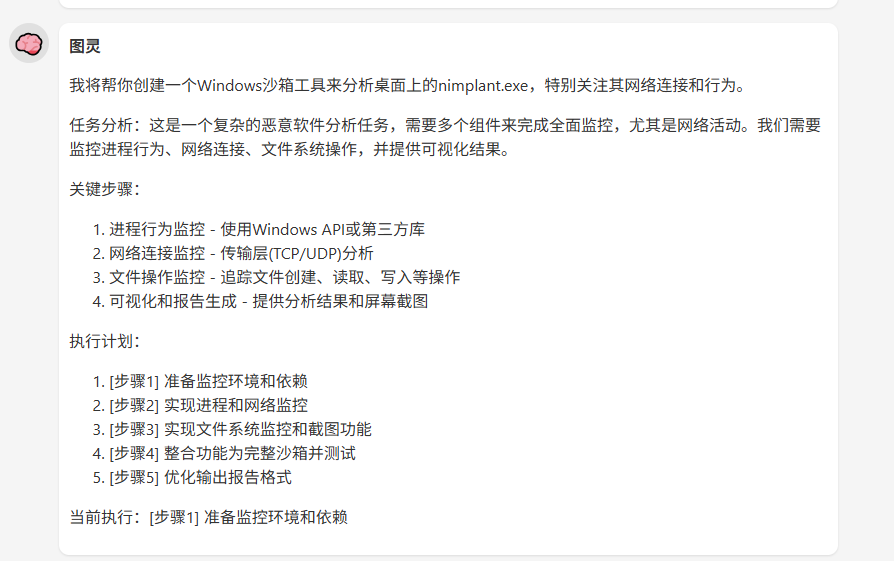

任务拆解

任务完成

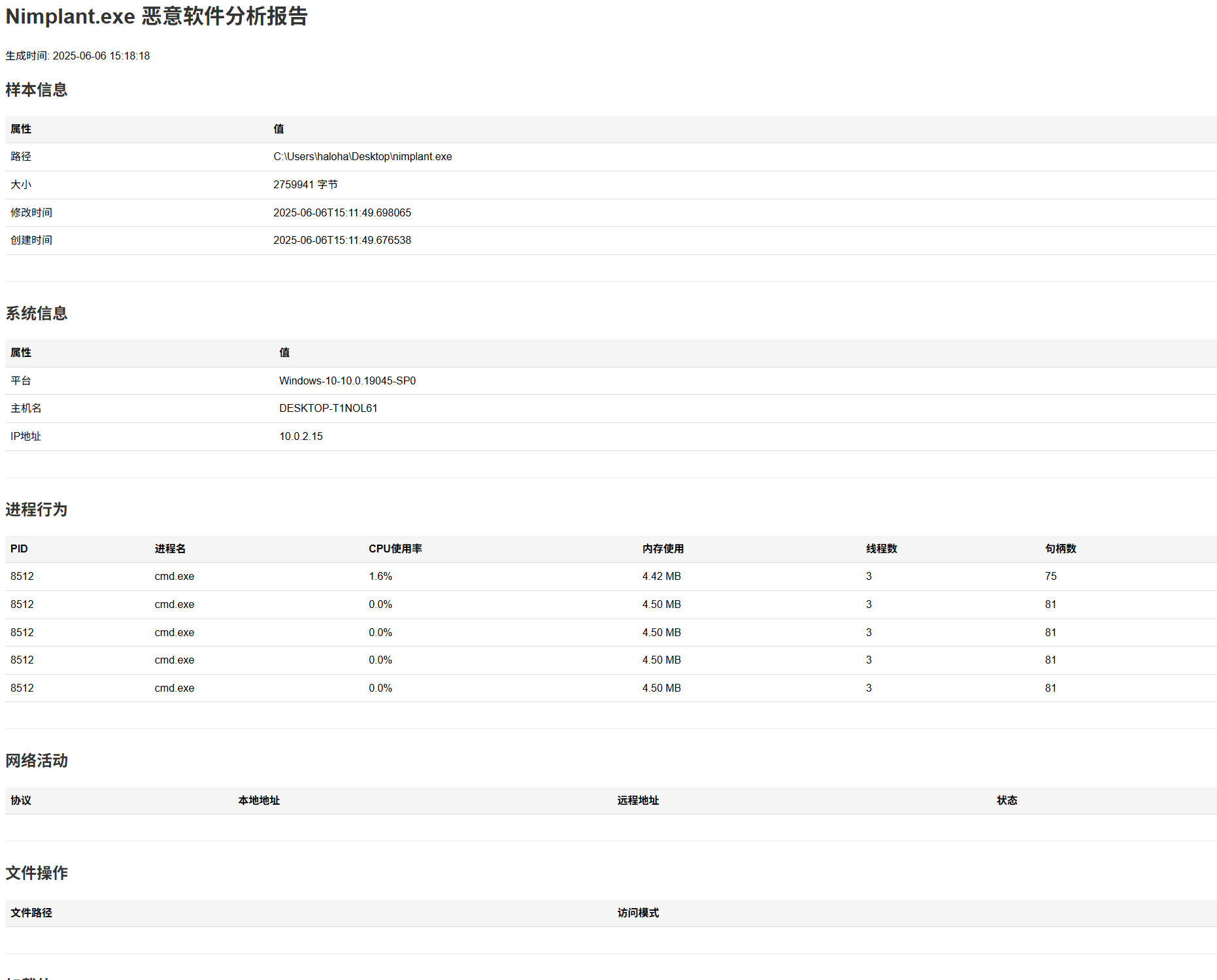

结果展示

我们能看到aipy在整个过程中耗费很短的时间,任务响应和执行的时间都很快,生成的报告简洁明了,涵盖了所有我要求的信息,并且通过表格的形式对应呈现,对眼睛很友好哈哈哈。